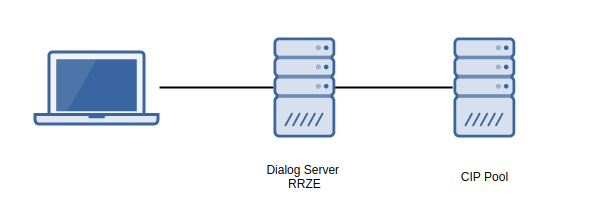

Auf alle Rechner im CIP-Pool kann man auch von außerhalb der Universität zugreifen. Dazu wird eine verschlüsselte Netzwerkverbindung mittels SSH aufgebaut. Hier eine kurze Anleitung, wie man sich diesen Zugriff auf seinem Rechner einrichtet.

Zum Verständnis: Es wird sich zunächst auf den Dialog/Gateway Server des FAU Rechenzentrum verbunden, von diesem Server aus hat man Zugriff auf das Universitäts-Netzwerk und auf den Korpuslinguistik CIP-Pool.

Linux / Mac OS

Die Einrichtung unter Linux/Mac OS ist trivial, da das Betriebsystem alles Software zum Zugriff bereits mitbringt.

1. Konsole/Terminal öffnen und per SSH auf den RRZE Dialogserver verbinden:

ssh idm-kennung@dialog.rrze.uni-erlangen.de

2. Vom Dialogserver in dem CIP-Pool verbinden. Zum Beispiel auf den Rechner clue21 (andere sind auch möglich):

ssh clue21.linguistik

Möchte man nicht ständig sein Passwort eingeben, kann man sich ein SSH Schlüssel generieren und sich so ohne Passworteingabe anmelden. Siehe unten.

Windows

Um eine SSH Verbindung unter Windows aufzubauen, benötigt man einen SSH Client für Windows. Mögliche Software ist zum Beispiel:

- https://mobaxterm.mobatek.net/ (Client mit vielen Features)

- http://www.putty.org/ (Schlanker Client)

- Siehe auch https://www.heise.de/ix/heft/Wie-im-falschen-Film-3892743.html

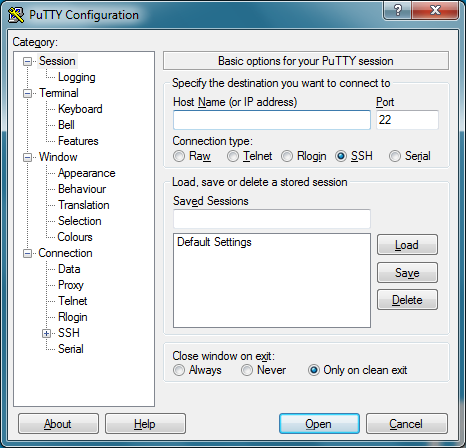

1. SSH Client öffnen und SSH Verbindung zum RRZE Dialogserver aufbauen. Beispiel für PuTTY:

2. Vom Dialogserver in dem CIP-Pool verbinden. Zum Beispiel auf den Rechner clue21 (andere sind auch möglich):

ssh clue21.linguistik

Möchte man nicht ständig sein Passwort eingeben, kann man sich ein SSH Schlüssel generieren und sich so ohne Passworteingabe anmelden. Siehe unten.

SSH Schlüsselpaar einrichten

Alternativ zur Verbindung mit Benutzername/Passwort, kann man sich ein SSH Schlüsselpaar (Asymmetrisches Kryptosystem) einrichten. Das grundlegende Konzept ist:

- Es werden zwei mathematisch mitteinander verbundene Schlüssel erzeugt.

- Ein privater Schlüssel, der geheim bleibt und auf dem eigenen PC/Laptop ist

- Ein öffentlicher Schlüssel, der öffentlich sein kann und auf dem jeweiligen Server hinterlegt wird

- Beim Anmelden prüft der Server den hinterlegten öffentlichen Schlüssel mit dem privaten Schlüssel und kann den Benutzer authentifizieren.

Die Generierung des Schlüsselpaars unter Linux/Mac OS ist trivial:

1.1 Konsole/Terminal öffnen und Schlüsselpaar erstellen:

ssh-keygen -t ed25519

1.2 Für Windows muss das Tool PuTTYgen (http://www.putty.org/) genutzt werden.

Bei der Erstellung muss kein Passwort hinterlegt werden. Nach diesem Schritt hat man zwei Dateien:

~/.ssh/id_ed25519 # Privater Schlüssel cat ~/.ssh/id_ed25519.pub # Öffentlicher Schlüssel ssh-ed25519 AAAAC3NzaC1lDDI1NTE5AAAAIPPNVfvaQQ1n8aKG+VFslDjN6yZNp91ZooYIZMppGkh/ markus@laptop

2. Dieser öffentliche Schlüssel muss jetzt auf dem jeweiligen Server hinterlegt werden. Der private Schlüssel muss geheim bleiben.

vi ~/.ssh/authorized_keys

Alle öffentlichen Schlüssel, die sich am Server anmelden können werden in diese Datei eingetragen.